Kódový názov vylepšenej statickej hrozby (APT). Dodgegate Prinajmenšom od decembra 2020 je spojený s radom útokov zameraných na špičkové spoločnosti v Európe a Ázii.

Hovorí sa, že táto relatívne nová skupina protivníkov spustila svoje operácie pomocou neznámeho zneužívania s cieľom zamerať sa na servery Microsoft Exchange na Taiwane a vo Vietname, nasadiť China Chopper Web Shell a aktivovať viacúrovňový reťazec infekcií.

Medzi ďalšie kľúčové krajiny, ktorých sa to týka, patria Afganistan, India, Indonézia, Irán, Kirgizsko, Malajzia, Pakistan, Rusko, Slovensko, Thajsko, Spojené kráľovstvo a Uzbekistan, rovnako ako aktér hrozby vyvíjal svoje nástroje počas rôznych kampaní.

„Prvá vlna útokov sa zamerala výlučne na servery Microsoft Exchange, ktoré boli kompromitované pomocou Samurai, sofistikovaného pasívneho zadného vrátka, ktorý zvyčajne funguje na portoch 80 a 443,“ povedala Kaspersky, ruská firma zaoberajúca sa kybernetickou bezpečnosťou. Povedal Vo vyhlásení zverejnenom dnes.

„Malvér umožňuje spúšťanie ľubovoľného kódu C # a používa sa s mnohými modulmi, čo mu umožňuje spravovať vzdialený systém a presúvať ho do cieľovej siete.“

ToddyCat, sledovaný slovenskou kybernetickou bezpečnostnou spoločnosťou ESET pod názvom Websiic, sa prvýkrát objavil v marci 2021 kvôli zneužívaniu zraniteľnosti proxyLogon Exchange na zacielenie na súkromné spoločnosti v Ázii a vládne agentúry v Európe.

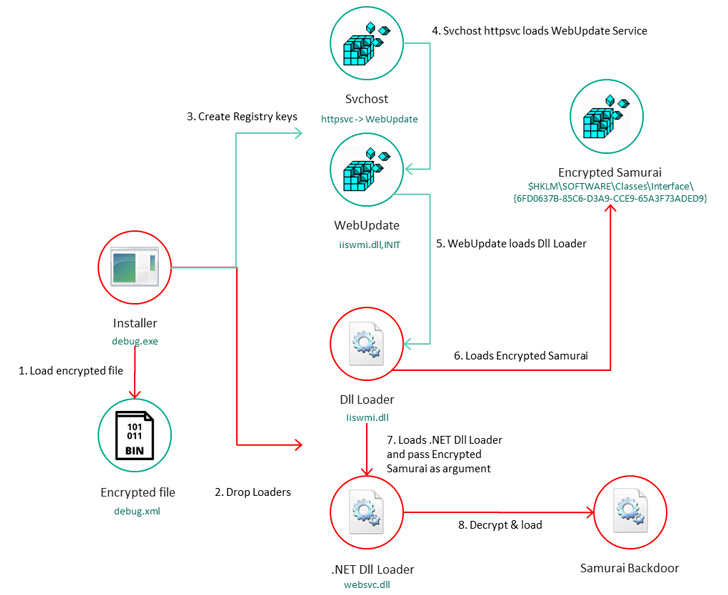

Po použití webového shellu China Chopper vedie útočná sekvencia k aktivácii dropperu, ktorý následne vykoná zmeny v registri Windows a použije sa na spustenie sekundárneho zavádzača, ktorý je zo svojej strany určený pre spúšť. Za samurajské hnutie zodpovedá nakladač .NET tretej úrovne.

Obmedzené na reverzné inžinierstvo, s výnimkou použitia techník, ako sú zadné dvere, predĺženie a sploštenie regulovaného toku.

Existuje aj sofistikovaný nástroj s názvom Ninja, ktorý je vyvinutý špecifickými inštanciami a funguje ako kombinovaný nástroj, ktorý umožňuje viacerým operátorom pracovať súčasne na rovnakom stroji.

Napriek podobnosti funkcií s inými nástrojmi po exploatácii, ako je Cobalt Strike, umožňuje útočníkom malvéru „ovládať vzdialené systémy, vyhýbať sa detekcii a prenikať hlboko do cieľovej siete“.

Napriek skutočnosti, že obete ToddyCat sú tradične spájané s krajinami a sektormi, na ktoré sa zameriavajú čínsky hovoriace skupiny, neexistujú žiadne dôkazy o aktivite so známym aktérom hrozby.

„ToddyCat je sofistikovaný tím APT, ktorý používa množstvo techník, aby sa vyhli detekcii, a tým si zachoval nízky profil,“ povedal bezpečnostný výskumník Kaspersky Giampalo Tedola.

„Dotknuté organizácie, vláda a armáda, ukazujú, že táto skupina je zameraná na vznešené ciele a využíva sa na dosiahnutie dôležitých cieľov súvisiacich s geopolitickými záujmami.“

Jedlo blbeček. Introvert. Spisovateľ. Profesionálny tvorca. Príjemný praktizujúci pri alkohole. Extrémny webový expert.